Sécurité

![]() Accueil > Sécurité informatique

Accueil > Sécurité informatique

En vidéo...

La cybersécurité, qu'est-ce que c'est ?

Les réseaux informatiques font continuellement circuler des informations. Pour une entreprise, comprendre le danger, c’est bien. Parvenir à l’anticiper et à le neutraliser, c’est encore mieux !

Dessine-moi... La sécurité

L'histoire des attaques informatiques...

- En 1972, Robert Thomas Morris a créé le premier virus en tant que tel : Creeper, qui était capable d’infecter les machines IBM 360 sur ARPANET (le prédécesseur d’Internet) et affichait à l’écran le message « I’m the creeper, catch me if you can ». Afin de l’éliminer, il a été créé le virus Reaper, capable de le rechercher et le détruire. C’est ainsi qu’est apparu le tout premier programme antivirus

- En 1984, Frederick B. Cohen invente l’expression « virus informatique », qu’il a défini dans une étude comme étant un « programme capable “d’infecter” d’autres programmes en les modifiant de façon à inclure une copie de lui-même, potentiellement évoluée ».

- En 2000, la propagation rapide et massive du virus LoveLetter (I love you) a fait la une des médias tout autour du monde. Ce ver se propageait également par email et utilisait des techniques d’ingénierie sociale pour tromper les utilisateurs. C’était le début de l’époque des épidémies à grande échelle, qui ont culminé en 2004.

- En 2005, les pirates ont commencé à se rendre compte que la création de malwares pouvait se convertir en activité très lucrative, après cinq années pendant lesquelles les virus tels que nous les connaissions ont progressivement été remplacés par des vers, des chevaux de Troie et des réseaux de bots conçus pour générer de l’argent.

Votre Mission Cybersécurité

Présentation de la cybersécurité dans un format "gameur"

Méthodes de piratage

Phishing, rançongiciels, vols de mots de passe, logiciels malveillants, faux sites internet, faux réseaux wifi… Les pirates ne manquent pas d’imagination pour tenter de s’en prendre à vos données professionnelles. On fait le point sur les différentes méthodes de piratage et on vous explique comment vous en protéger.https://www.economie.gouv.fr/

- Le phishing

- Le rançongiciel

- Le vol de mot de passe

- Les logiciels malveillants

- Le faux réseau wifi

- La clé USB piégée

La cybersécurité pour les TPE/PME en 12 questions

En réduisant les coûts de certains investissements, en optimisant les processus et en rapprochant les entreprises de leurs clients, leurs parte-naires ou encore des services publics, la numérisation apporte d’incroyables opportunités aux TPE et aux PME. Il n'est désormais plus question de se passer des bénéfices formidables de ces nouveaux outils.

Mais cette transformation s'accompagne de risques réels qui ne cessent de s'intensifier, le nombre d’attaques informatiques augmentant de façon dramatique. Vol de données, demandes de rançon, atteinte à l’image ou sabotage sont autant de risques qui pèsent sur les organisations, avec des conséquences souvent graves, parfois irréversibles... Lire la publication...

- Connaissez-vous bien votre parc informatique ?

- Effectuez-vous des sauvegardes régulières ?

- Appliquez-vous régulièrement les mises à jour ?

- Utilisez-vous un antivirus ?

- Avez-vous implémenté une politique d’usage de mots de passe robustes ?

- Avez-vous activé un pare-feu ?En connaissez-vous les règles de filtrage ?

- Comment sécurisez-vous votre messagerie ?

- Comment séparez-vous vos usages informatiques ?

- Comment maîtrisez-vous le risque numérique lors des missions et des déplacements professionnels ?

- Comment vous informez-vous ? Comment sensibilisez-vous vos collaborateurs?

- Avez-vous fait évaluer la couverture de votre police d’assurance au risque cyber ?

- Savez-vous comment réagir en cas de cyberattaque ?

Infographie | Psychologie des mots de passe

Entrepreneurs : quelles règles de cybersécurité appliquer ?

Vous souhaitez protéger au mieux les données de votre entreprise ? Vos documents confidentiels ? Vous protéger des cyberattaques ? Découvrez nos conseils.[1]

- Utilisez un équipement informatique efficace. La première étape pour vous protéger de cyberattaques est de vous doter d’un équipement informatique efficace et régulièrement mis à jour.

- Dotez-vous d’une identité numérique fiable Le nom de domaine constitue la base de l’identité numérique d'une entreprise. Il s’agit de la partie qui se trouve après le « @ » dans les courriels et celle située après « www. » dans les adresses de sites.

- Choisissez une messagerie sécurisée. Le courriel est dans une entreprise l’un des moyens de communication les plus utilisés. Il fait aussi régulièrement l’objet de cyberattaques, notamment en matière d’usurpation d’identité ou de fraude.

- Luttez contre les spams.

- Sécurisez votre site web.

- Protégez les informations sensibles de votre entreprise. Les mesures de protection prises pour vos documents doivent être proportionnelles à la confidentialité et à la sensibilité des données contenues.

- Sensibilisez vos salariés à la cybersécurité. Les mesures de protection prises pour vos documents doivent être proportionnelles à la confidentialité et à la sensibilité des données contenues.

- Sensibilisez vos salariés à la cybersécurité. Il est essentiel de Rappeler à vos salariés les précautions d'usage contre les différentes méthodes de piratage

- Prévoyez des formations pour vous et vos salariés

- Désignez un RSSI. Afin d'organiser au mieux votre cybersécurité et dans la mesure de vos ressources, il peut être utile de désigner un responsable de la sécurité des systèmes d'information (RSSI).

- Sachez comment réagir en cas de cyberattaque

Entreprises - Attaques par rançongiciels, comment les anticiper et réagir en cas d'incident ?

Les organisations de notre pays, qu’elles soient publiques ou privées, petites ou grandes, entrevoient désormais leur avenir à la lumière des transformations numériques. Parce que les bénéfices de ces évolutions sont considérables, nous souhaitons que les entreprises et les administrations françaises puissent s’y appuyer dans un climat de confiance.Or ces progrès n’arrivent pas seuls. Ils sont un terrain de jeu formidable pour quantité d’attaquants dont les motivations sont aussi variées que les profils. Parmi les menaces ainsi véhiculées, un effort particulier doit être mené à l’égard de l’une d’elles : la cybercriminalité. Pourquoi ? D’une part parce que les attaques appartenant à cette catégorie constituent un véritable fléau pour les organisations victimes. Et d’autre part parce qu’il est possible – la plupart du temps – de ramener ce risque à un niveau résiduel par l’application de bonnes pratiques de sécurité numérique. [2]

AVANT-PROPOS

- Qu’est-ce qu’un rançongiciel ?

- Ils l’ont vécu. Ils témoignent.

RÉDUIRE LE RISQUE D’ATTAQUE

- Sauvegarder les données

- Maintenir à jour les logiciels et les systèmes 11Utiliser et maintenir à jour les logiciels antivirus

- Cloisonner le système d’information

- Limiter les droits des utilisateurs et les autorisations des applications

- Maîtriser les accès Internet

- Mettre en œuvre une supervision des journaux

- Sensibiliser les collaborateurs

- Évaluer l’opportunité de souscrire à une assurance cyber

- Mettre en œuvre un plan de réponse aux cyberattaques

- Penser sa stratégie de communication de crise cyber

RÉAGIR EN CAS D’ATTAQUE

- Adopter les bons réflexes

- Piloter la gestion de la crise cyber

- Trouver de l’assistance technique

- Communiquer au juste niveau

- Ne pas payer la rançon

- Déposer plainte

- Restaurer les systèmes depuis des sources saines

- Ils vous conseillent

- Ressources utiles

Dans l'actualité

Nouveau monde. Thales met au point une protection contre la cybercriminalité quantique du futur

L'avènement de l'informatique quantique menace la sécurité de tous nos systèmes informatiques. En effet, la sécurité actuelle repose sur du chiffrement qui pourra être facilement violé, grâce à la puissance de calcul des ordinateurs quantiques.

Une menace qui concerne tous les secteurs, de la banque à la Défense en passant par notre vie quotidienne. Contre cela, Thales annonce avoir mis au point, avec Senetas, une solution de chiffrement résistante au quantique, une première mondiale.

La sécurité informatique repose sur la résolution de problèmes mathématiques complexes. Il faudrait des milliards d’années avec un ordinateur classique, fonctionnant à l’aide de 0 et de 1, pour déchiffrer ces clés de chiffrement. Mais les ordinateurs quantiques, eux, fonctionnent à l’aide de qubits, c'est-à-dire des particules quantiques pouvant prendre de multiples positions, et ils peuvent résoudre ce type de problèmes en à peine quelques heures ou quelques minutes.[3]

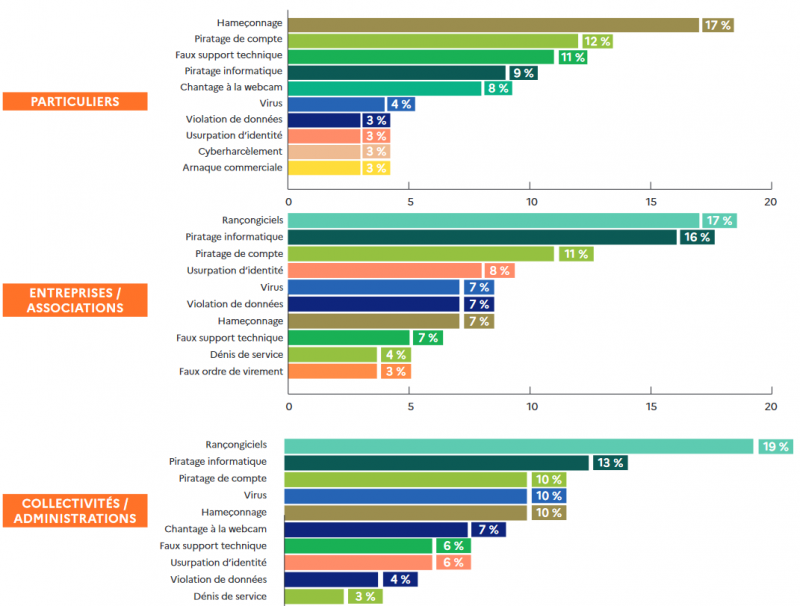

Les chiffres 2020 des cybermenaces

Quelles ont été les grandes tendances de la menace observées en 2020 sur la plateforme Cybermalveillance.gouv.fr, dans le contexte de crise sanitaire ? Quelles furent les répartitions des cyberattaques chez les particuliers et les professionnels ? Hameçonnage, piratage de compte, vol de données, rançongiciels… quelles ont été les principales causes de recherche d’assistance ? Enfin, quels outils et services pour répondre efficacement aux demandes d’assistance des victimes d’actes de cybermalveillance ? Le dispositif Cybermalveillance.gouv.fr répond à l’ensemble de ces questions dans son rapport d’activité 2020, qu’il publie ce jour sur son site Internet. [4]

- De nouveaux services et contenus pour les publics

- La refonte en profondeur de sa plateforme Cybermalveillance.gouv.fr

- Le lancement du label ExpertCyber reconnaissant l’expertise des professionnels en sécurité numérique dans les domaines de l’installation, de la maintenance et de l’assistance, pour accompagner les entreprises, associations et collectivités dans leur sécurisation

- Les principaux chiffres de l’assistance en 2020

- Les grandes tendances observées sur cette période

Lire le rapport [5]

INFOGRAPHIE - Retour 2020 [6]

Le plus gros piratage d'une chaîne de télé en France - Une dose de curiosité #7

La mairie de Chalon-sur-Saône subit, mais ne cédera pas

La mairie de Chalon-sur-Saône (Saône-et-Loire) a été victime d'une cyberattaque, qui paralyse tous les ordinateurs de l'agglomération. Isabelle Pollot, hôtesse d'accueil, ne peut plus compter que sur son téléphone et son calepin. "C'est compliqué de retravailler à l'ancienne", concède-t-elle. Personne n'est épargné. À l'état-civil, il faut retourner dans les vieux registres. "Un dossier qui normalement me prend une vingtaine de minutes me prend une heure", explique Laure Guechi, agent administratif.[7]

Les données de santé d'un demi-million de patients français en libre accès sur Internet

Les données de santé de près de 500 000 personnes stockées par une trentaine de laboratoires d'analyse médicale ont fuité sur Internet et sont librement accessibles. Sont concernés des numéros de Sécurité social, des identifiants, des dates de naissance, des groupes sanguins... Les laboratoires concernés utilisaient tous le même logiciel de gestion, édité par la société Dedalus qui d'après d'anciens salariés négligeait largement la sécurité informatique de ses produits. [8]

2021 sera placée sous le signe de la sécurité, des données de santé et des cookies pour la Cnil

La cybersécurité des sites web, la sécurité des données de santé et l'utilisation des cookies sont les trois thématiques phares de la Cnil pour cette année. En 2020, l'autorité a effectué 6500 actes d'investigation et prononcé plusieurs sanctions dont celle de 100 et de 35 millions d'euros à l'encontre de Google et d'Amazon [9]